Source - Try Hack Me

En este write-up, exploraremos la máquina ‘Source’ en la plataforma TryHackMe. Durante la investigación, descubrimos una aplicación web vulnerable llamada Webmin, que se utilizó para obtener acceso a la máquina. Utilizamos un exploit de Metasploit para explotar la vulnerabilidad y ganar acceso a los sistemas y datos de la máquina.

En este write-up, exploraremos la máquina ‘Source’ en la plataforma TryHackMe. Durante la investigación, descubrimos una aplicación web vulnerable llamada Webmin, que se utilizó para obtener acceso a la máquina. Utilizamos un exploit de Metasploit para explotar la vulnerabilidad y ganar acceso a los sistemas y datos de la máquina.

En este CTF, exploraremos varias técnicas de ataque como la Enumeración Web, Fuga de información, Alojamiento virtual, Enumeración de subdominios, Abuso de phpMyAdmin, Cracking de hashes y Escalada de privilegios mediante el uso de capacidades. Cada uno de estos métodos se aplicará en un escenario de prueba específico para mostrar cómo se utilizan para obtener acceso a sistemas y aumentar los privilegios dentro de una red.

En este CTF, exploraremos varias técnicas de ataque como la Enumeración Web, Fuga de información, Alojamiento virtual, Enumeración de subdominios, Abuso de phpMyAdmin, Cracking de hashes y Escalada de privilegios mediante el uso de capacidades. Cada uno de estos métodos se aplicará en un escenario de prueba específico para mostrar cómo se utilizan para obtener acceso a sistemas y aumentar los privilegios dentro de una red.

En este desafío, tendrás la oportunidad de poner en práctica tus habilidades de hacking mientras exploras y explotas un sitio web. Comenzarás realizando tareas de reconocimiento y enumeración, seguido de la utilización de técnicas de esteganografía para obtener información oculta en una imagen. Además, tendrás que crackear hashes y obtener shells para continuar con la escalada de privilegios, abusando de un binario específico. ¡Prepárate para un desafío emocionante y una gran experiencia de aprendizaje!

En este desafío, tendrás la oportunidad de poner en práctica tus habilidades de hacking mientras exploras y explotas un sitio web. Comenzarás realizando tareas de reconocimiento y enumeración, seguido de la utilización de técnicas de esteganografía para obtener información oculta en una imagen. Además, tendrás que crackear hashes y obtener shells para continuar con la escalada de privilegios, abusando de un binario específico. ¡Prepárate para un desafío emocionante y una gran experiencia de aprendizaje!

En esta maquina vamos a explorar un servidor Windows utilizando técnicas de fuerza bruta para encontrar una ruta que nos lleve a un blog de WordPress. Una vez allí, revisaremos el sitio para encontrar el usuario y la contraseña de acceso al administrador del blog. Utilizando esta información, nos conectaremos al sitio y nos montaremos una reverse shell para obtener acceso al sistema. Finalmente, utilizaremos JuicyPotato para escalar privilegios y obtener un control total del sistema.

En esta maquina vamos a explorar un servidor Windows utilizando técnicas de fuerza bruta para encontrar una ruta que nos lleve a un blog de WordPress. Una vez allí, revisaremos el sitio para encontrar el usuario y la contraseña de acceso al administrador del blog. Utilizando esta información, nos conectaremos al sitio y nos montaremos una reverse shell para obtener acceso al sistema. Finalmente, utilizaremos JuicyPotato para escalar privilegios y obtener un control total del sistema.

Este writeup detalla el proceso que se llevo a cabo para hackear la maquina objetivo llamada ChillHack de TryHackMe. Tiene un sitio web el cual tiene diferentes vulnerabilidades que se pueden explotar para comprometer el sistema. Intentando despues con movimientos lateral poder acceder a usuarios del servido para poder ganar acceso con altos privilegios. Utilizando diferentes herramientas y tecnicas de hacking incluyendo nmap, gobuster, whatweb, netcat.

Este writeup detalla el proceso que se llevo a cabo para hackear la maquina objetivo llamada ChillHack de TryHackMe. Tiene un sitio web el cual tiene diferentes vulnerabilidades que se pueden explotar para comprometer el sistema. Intentando despues con movimientos lateral poder acceder a usuarios del servido para poder ganar acceso con altos privilegios. Utilizando diferentes herramientas y tecnicas de hacking incluyendo nmap, gobuster, whatweb, netcat.

¡Este es nuestro ejemplo de Netcat en Python! En este tutorial, aprenderás cómo crear una herramienta de red de bajo nivel utilizando el lenguaje de programación Python. A través de la creación de una versión de Netcat, aprenderás sobre la creación de conexiones de red, el manejo de flujos de datos y la transmisión de información en tiempo real. Este tutorial es adecuado tanto para principiantes como para usuarios con experiencia en Python y es una excelente forma de ampliar tus habilidades en programación de redes. ¡Prepárate para sumergirte en el mundo de la programación de redes con Python!

¡Este es nuestro ejemplo de Netcat en Python! En este tutorial, aprenderás cómo crear una herramienta de red de bajo nivel utilizando el lenguaje de programación Python. A través de la creación de una versión de Netcat, aprenderás sobre la creación de conexiones de red, el manejo de flujos de datos y la transmisión de información en tiempo real. Este tutorial es adecuado tanto para principiantes como para usuarios con experiencia en Python y es una excelente forma de ampliar tus habilidades en programación de redes. ¡Prepárate para sumergirte en el mundo de la programación de redes con Python!

En este post, aprenderás acerca de los conceptos básicos de los keyloggers, así como sobre cómo crear un keylogger básico en Python. A través de la creación de una herramienta de este tipo, aprenderás sobre la captura de entrada del usuario, el manejo de flujos de datos y la transmisión de información en tiempo real. Aunque es importante mencionar que los keyloggers son considerados una herramienta peligrosa y su uso indebido puede ser ilegal y violar la privacidad de las personas.

En este post, aprenderás acerca de los conceptos básicos de los keyloggers, así como sobre cómo crear un keylogger básico en Python. A través de la creación de una herramienta de este tipo, aprenderás sobre la captura de entrada del usuario, el manejo de flujos de datos y la transmisión de información en tiempo real. Aunque es importante mencionar que los keyloggers son considerados una herramienta peligrosa y su uso indebido puede ser ilegal y violar la privacidad de las personas.

Estos son conceptos básicos de la ciberseguridad! En este post, exploraremos los diferentes tipos de amenazas y ataques cibernéticos a los que están expuestos los individuos y las organizaciones. Aprenderás acerca de las técnicas y herramientas utilizadas por los ciberdelincuentes, así como sobre cómo protegerte y proteger tu información.

Estos son conceptos básicos de la ciberseguridad! En este post, exploraremos los diferentes tipos de amenazas y ataques cibernéticos a los que están expuestos los individuos y las organizaciones. Aprenderás acerca de las técnicas y herramientas utilizadas por los ciberdelincuentes, así como sobre cómo protegerte y proteger tu información.

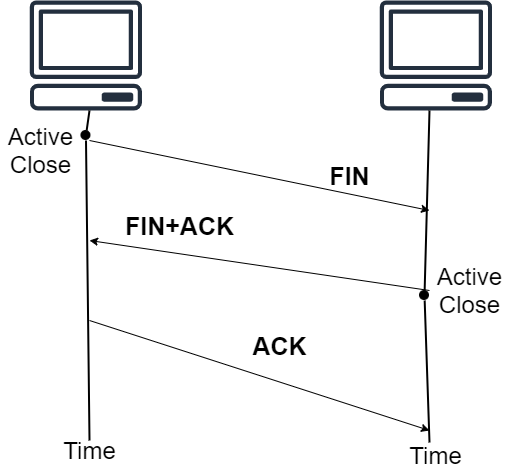

Tutorial sobre la creación de un cliente-servidor básico utilizando el protocolo de red TCP y UDP en Python! En este tutorial, aprenderás cómo utilizar las funcionalidades de sockets de Python para crear una aplicación cliente-servidor. Aprenderás sobre la diferencia entre el protocolo TCP y UDP y cuándo utilizar uno u otro. Además, profundizarás en los conceptos de conexión, comunicación y transmisión de datos en tiempo real a través de redes.

Tutorial sobre la creación de un cliente-servidor básico utilizando el protocolo de red TCP y UDP en Python! En este tutorial, aprenderás cómo utilizar las funcionalidades de sockets de Python para crear una aplicación cliente-servidor. Aprenderás sobre la diferencia entre el protocolo TCP y UDP y cuándo utilizar uno u otro. Además, profundizarás en los conceptos de conexión, comunicación y transmisión de datos en tiempo real a través de redes.